Tests de bon fonctionnement

Bon, maintenant, il faut vérifier que nos communications sont bien chiffrées et qu’on a bien tout mis en place pour sécuriser la connexion MQTT. Là, je l’ai fait pour toi, mais si tu le souhaites voir de tes propres yeux, il te faudra installer wireshark et/ou tcpdump. Dans mon cas, pour cet article, j’ai utilisé un OS lite, donc sans interface graphique. J’ai donc installé tcpdump sur le raspberry et j’ai lu les traces avec wireshark sur mon PC.

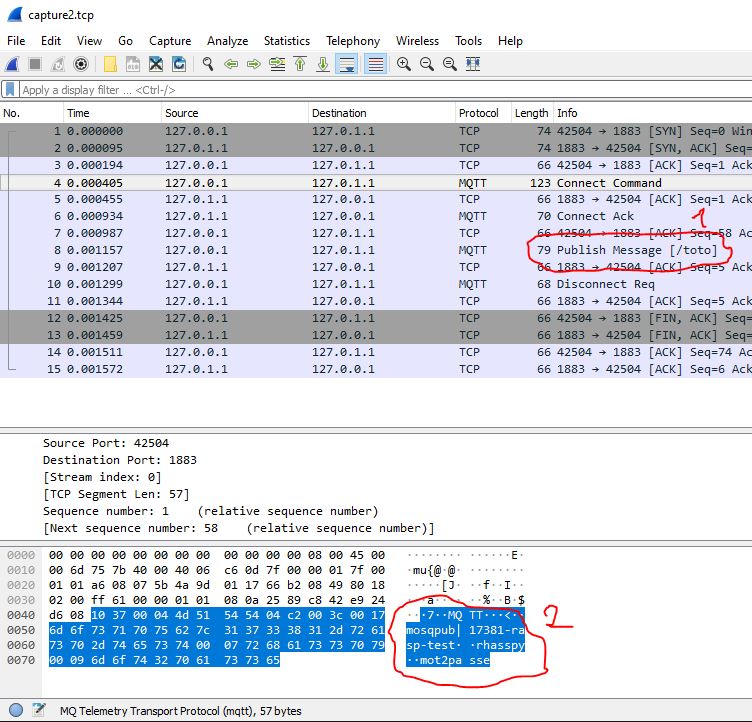

Capture d’une connexion MQTT non sécurisée

sudo mosquitto_pub -h rasp-test -m toto -t /toto -P mot2passe -u rhasspy

Comme tu peux le constater en 1, on voit le contenu du message MQTT et en 2, notre utilisateur et notre mot de passe qui se balade en clair sur le réseau.

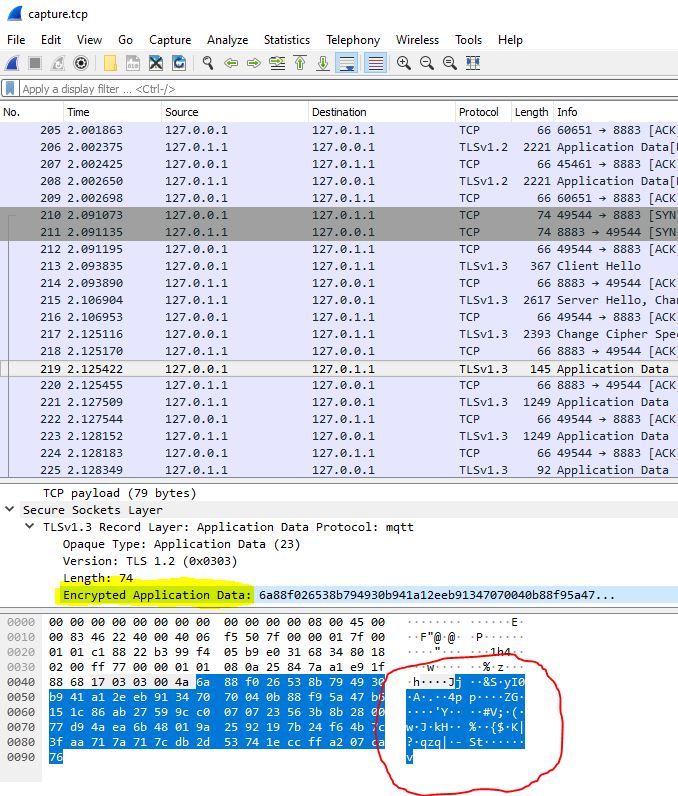

Capture d’une connexion MQTT sécurisée

sudo mosquitto_pub --cafile ./ca.crt --cert ./rhasspy.crt --key ./rhasspy.key -h rasp-test -m toto -t /toto -P mot2passe -u rhasspy

Les données sont donc bien chiffrées.

Merci pour cet article, c’est exactement ce qu’il me fallait ! Bravo ced pour tes articles, je les utilise beaucoup (je vais d’ailleurs bientôt passer de rhasspy docker à venv grâce à ton article, espérant corriger des difficultés audio)

Je n’ai pas été jusqu’au chiffrement TLS du MQTT car j’ai un des clients qui n’est pas (encore) compatible.

Sinon je vous renvoie vers le soft MQTT-Explorer (http://mqtt-explorer.com/). Dispo sur toutes les plateformes, il est compatible TLS et permet facilement de vérifier le bon fonctionnement, mais aussi de visualiser les messages simplement.

Bonjour Chris,

Si tu ajoutes

Listener 1883juste avant la partieListener 8883, mosquitto gardera aussi le port 1883 en non encrypté d’ouvert (comme à la page 4).Ça devrait te permettre de faire un test tout en gardant les clients non compatibles. 🙂

Après, c’est vrai que je préfère Rhasspy-watch quand il s’agit de regarder uniquement ce qui se passe au niveau MQTT pour Rhasspy. Mais si il y a d’autre chose en plus que Rhasspy sur MQTT, oui mqtt-explorer est sympa !

Ced